L'accès commence avec des appareils de confiance

1Password Device Trust vérifie chaque appareil selon plus de 100 contrôles de santé prédéfinis ou personnalisés avant d'autoriser l'accès à l'application.

Comblez la faille de sécurité des appareils.

De nombreuses attaques proviennent d'appareils qui sont inconnus ou non conformes. Comblez l'écart en appliquant des vérifications de santé sur les appareils gérés et non gérés, sans ralentir quiconque.

Appliquer l’intégrité de l’appareil

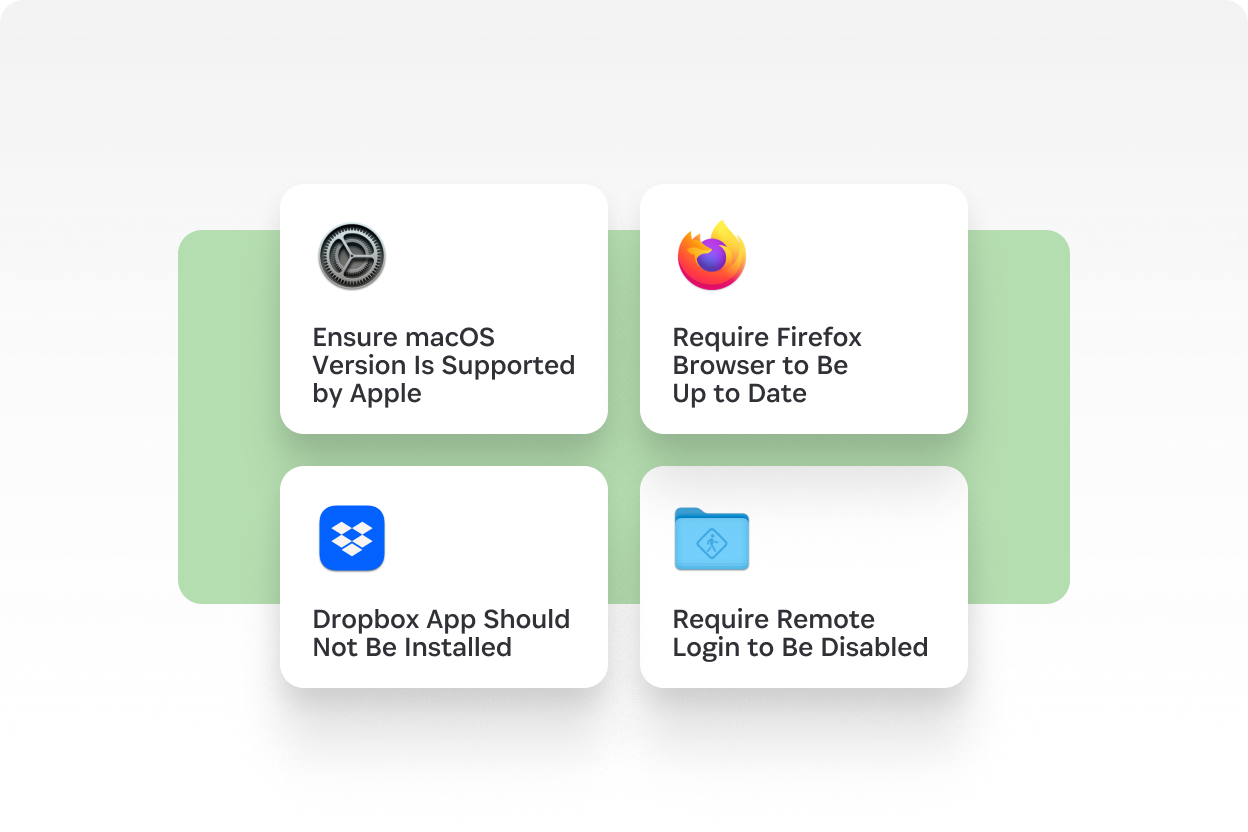

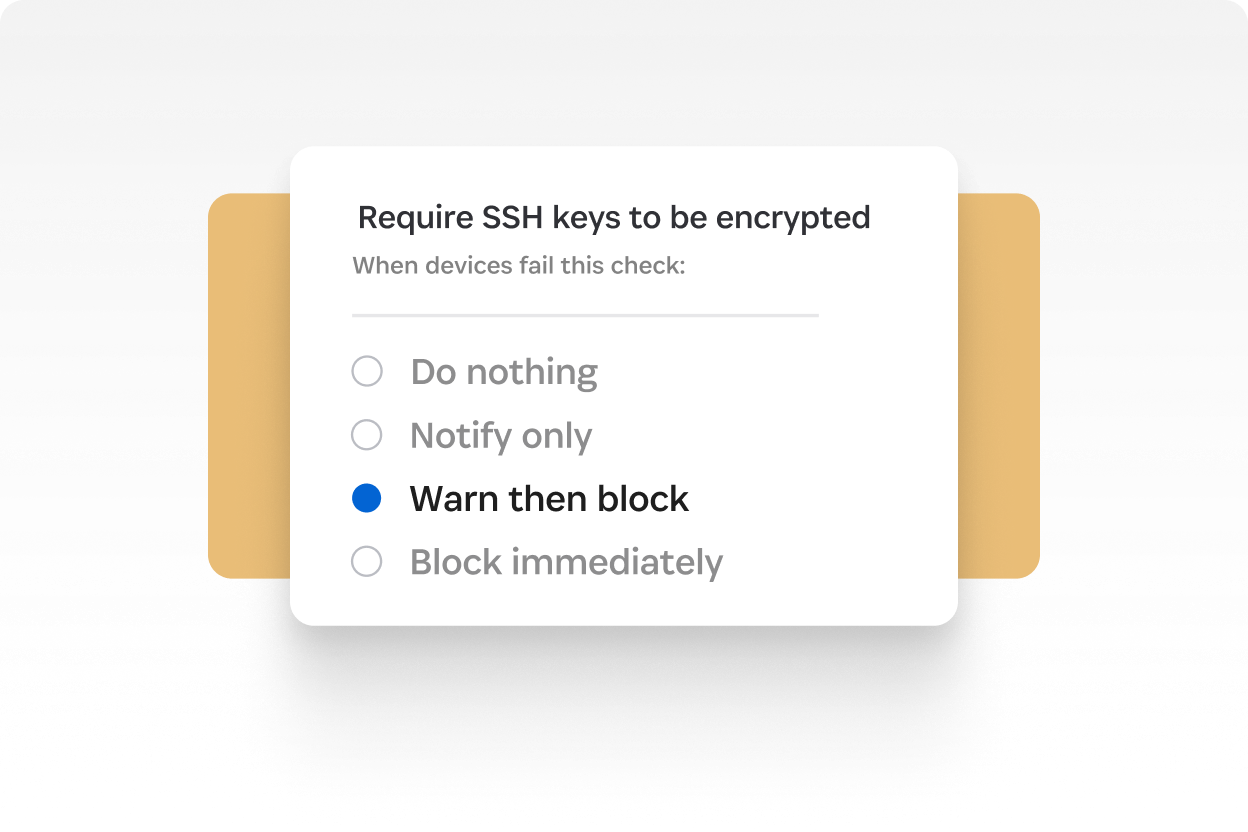

Assurez-vous que les outils de sécurité critiques fonctionnent, que les logiciels sont à jour et que les paramètres sont correctement configurés avant que les appareils n'accèdent à vos applications.

Simplifiez la conformité

Assurez la conformité avec SOC 2, ISO 27001 et d'autres cadres avant d'autoriser l'accès aux applications SSO et non SSO.

Permettre aux employés

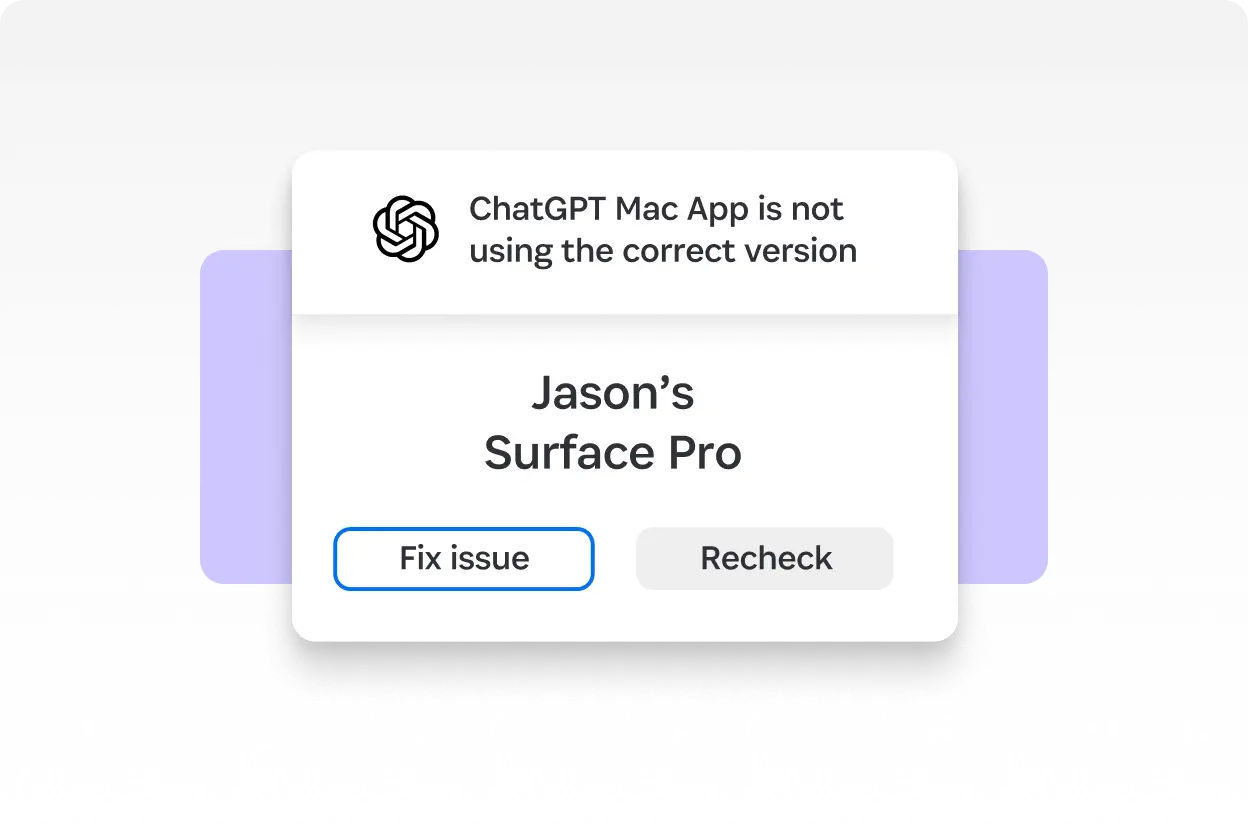

Réduisez la charge informatique en fournissant aux utilisateurs des guides de dépannage étape par étape. Veuillez rétablir automatiquement l'accès une fois que les problèmes ont été résolus.

Assurez la santé des appareils sans ralentir la productivité

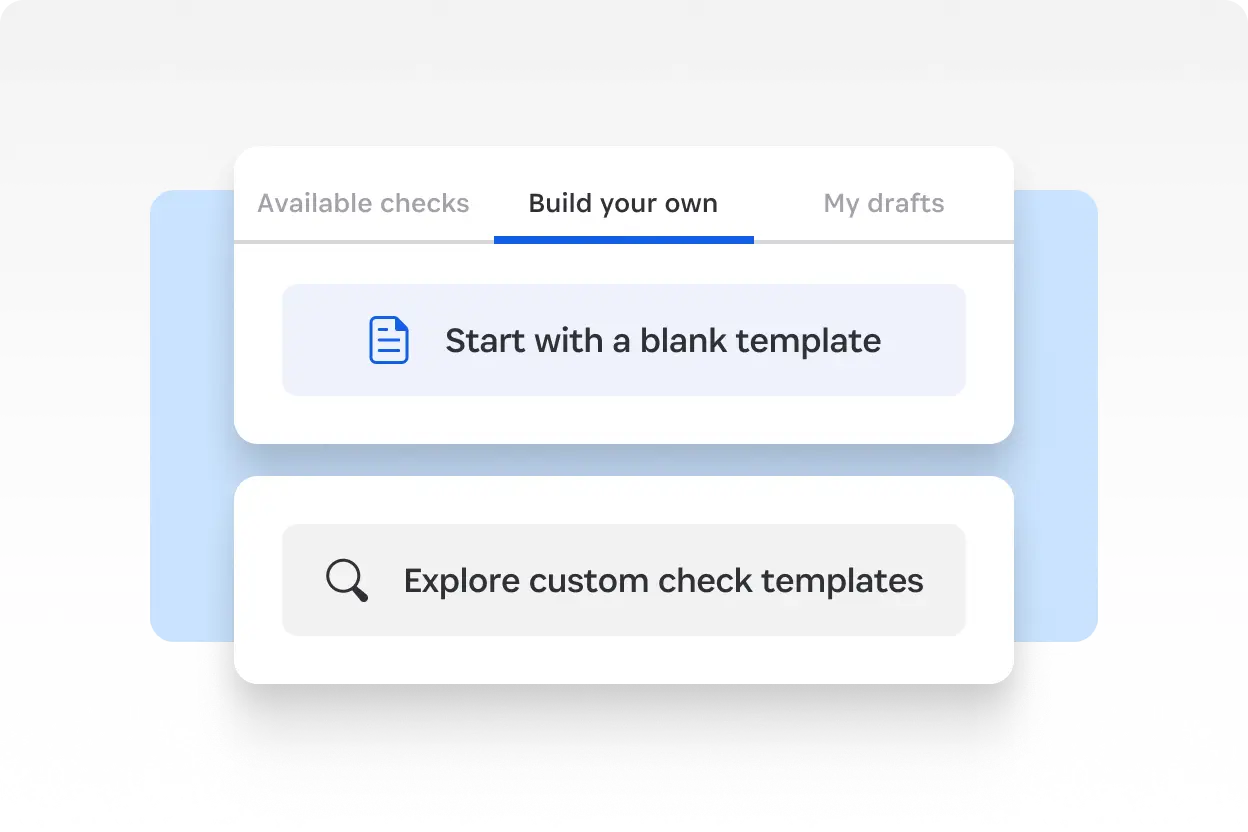

Choisissez parmi une vaste bibliothèque de vérifications prédéfinies

Configurer des politiques conditionnelles

Élaborez des vérifications personnalisées avec osquery.

Guidez les utilisateurs pour qu'ils remédient eux-mêmes aux échecs de posture de l'appareil.

Approuvé par

« Avant, c'était le Far West. Mais c'est agréable d'avoir quelque chose qui puisse servir de solution universelle pour garantir que chaque appareil accédant à nos environnements soit à la hauteur en matière de sécurité. »

Jacob M.

Responsable informatique, Virtru

Observez Device Trust en action

Demandez une démonstration et notre équipe vous contactera pour convenir d'un horaire qui vous convienne.

Foire aux questions

Pouvons-nous appliquer des vérifications des appareils pour les applications SSO et non-SSO ?

Oui. Device Trust peut bloquer l'accès aux applications protégées par SSO via des intégrations avec des IdP tels qu'Okta, Entra ID et Google Workspace. Il peut également appliquer des vérifications sur les applications SSO ou non SSO à l'aide de l'extension de navigateur 1Password.