Conformité et assurance cyber

1Password vous aide à atténuer les risques liés aux informations d'identification, à faire respecter la conformité des appareils et à vous offrir une visibilité et une gestion de la conformité des privilèges d'accès à vos applications.

L'impact de la non-conformité

Le non-respect des normes de conformité expose les entreprises à des violations de données, à des sanctions réglementaires ou à l'incapacité d'opérer dans certains secteurs ou de servir certains clients.

Risques liés aux logiciels rançonneurs

Dans plus de 92 % des cas où les attaques ont progressé jusqu'au stade de la rançon, l'attaquant avait exploité des appareils non gérés dans le réseau.

Source : Microsoft Digital Defense Report, Microsoft Threat Intelligence, octobre 2024.

Coûts de la non-conformité

Le montant total des amendes liées au RGPD s'élève à plus de 5,3 milliards de dollars au 1er octobre 2024.

Source : RGPD Enforcement Tracker, octobre 2024.

Fuites de données

68 % des violations impliquaient un élément humain, tel que la compromission des identifiants des utilisateurs ou le phishing.

Source : Verizon Data Breach Report, mai 2024

Gérez la complexité des exigences de conformité

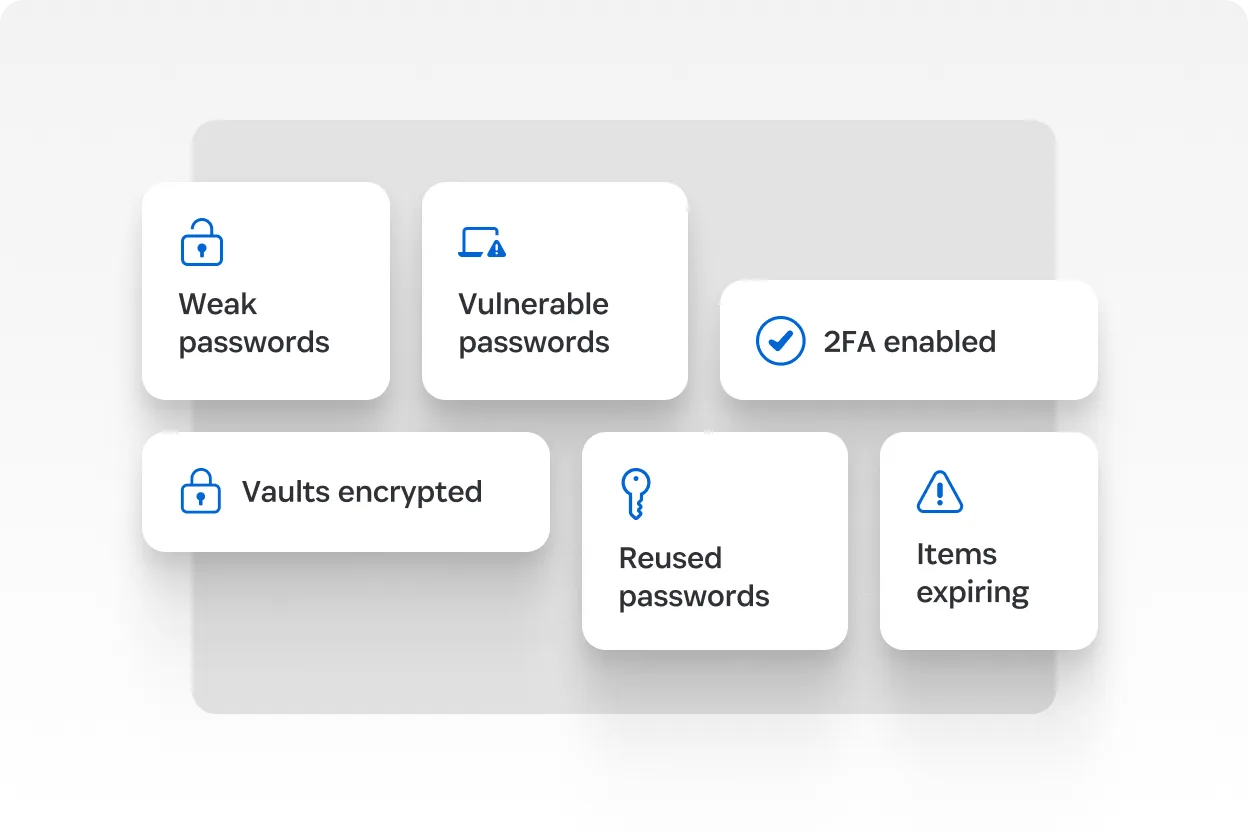

Gestion des risques liés aux identifiants

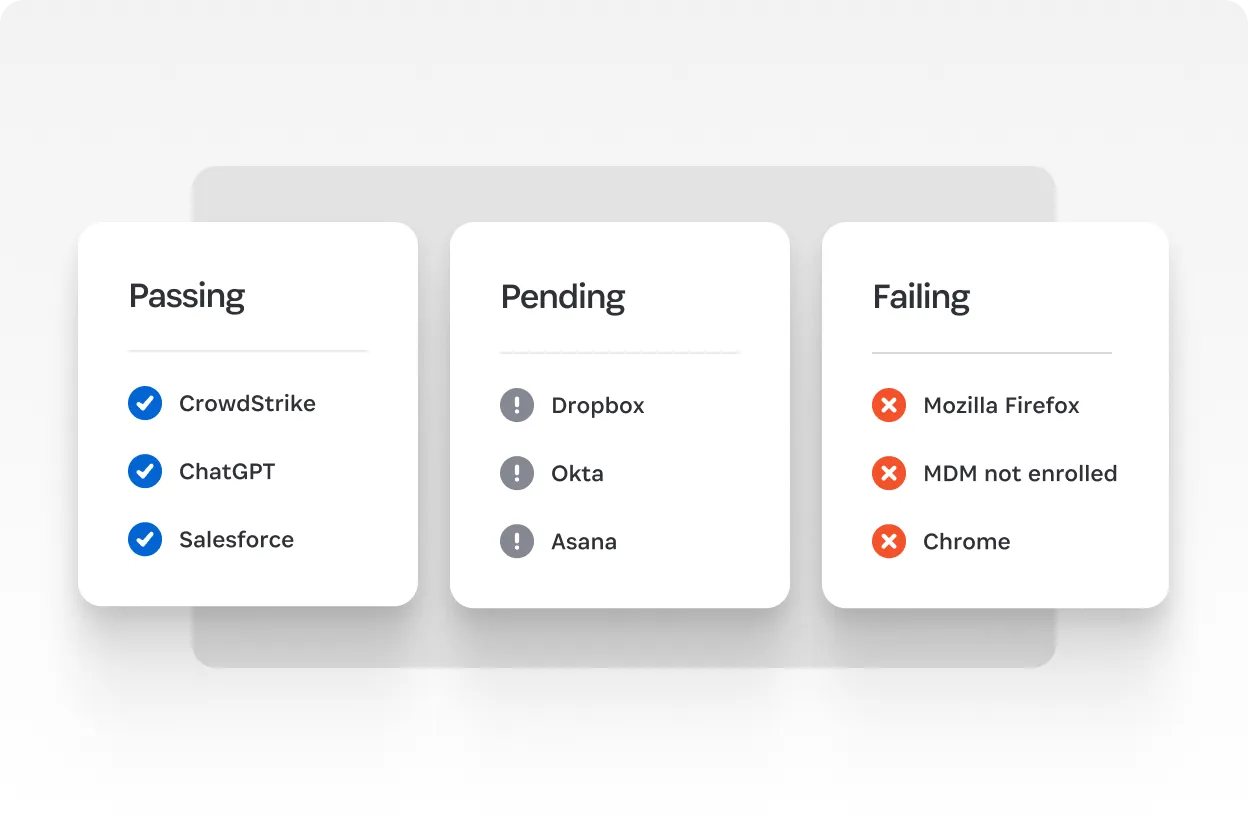

Mise et maintien en conformité des appareils

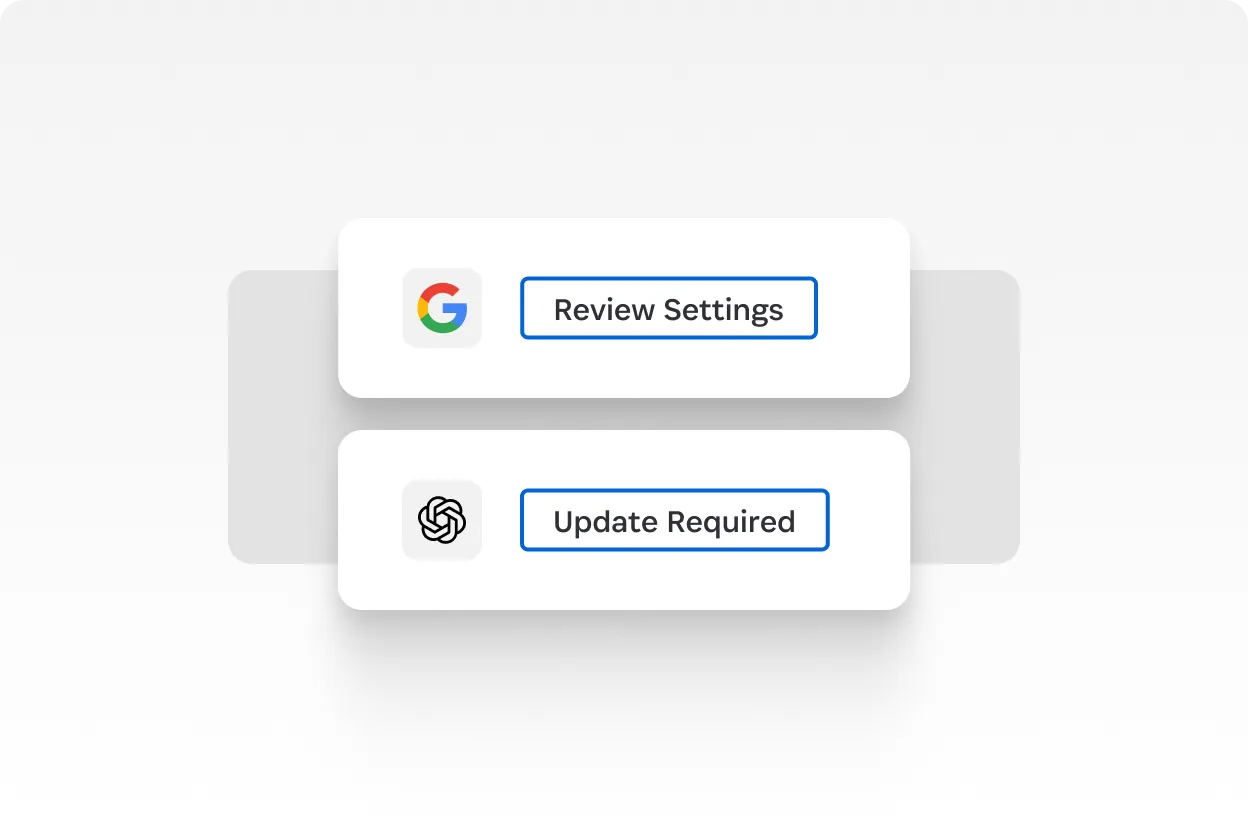

Sécurité et visibilité du SaaS

Respectez les exigences en matière de conformité cybernétique et d'assurance.

Protégez vos données sensibles et défendez-vous contre la menace des logiciels rançonneurs : notre plateforme est la seule qui allie la gestion des risques pour les identifiants, la confiance à accorder aux appareils et l'accès sécurisé aux services de SaaS.

Protégez chaque connexion

Stockez toutes les connexions dans des coffres-forts sécurisés, avec la possibilité de partager en toute sécurité des clés d’identification, des mots de passe forts, des secrets, etc.

Pour toutes les applications

Gérez l’accès à chaque application et compte Web pour votre personnel.

Depuis n'importe quel appareil

Connectez-vous à tout depuis des appareils Securest, et définissez des politiques pour vous assurer que seuls les appareils sains et fiables accèdent aux applications.

Comblez le fossé entre accès et confiance

Les outils de cybersécurité traditionnels ne suffisent pas pour répondre aux exigences de la main-d'œuvre actuelle.

Des contrôles d’accès ciblés

Ajoutez des groupes personnalisés en fonction des rôles ou des fonctions des services et appliquez des autorisations en fonction de ces fonctions professionnelles.

Authentification multifacteur (MFA)

Ajoutez des mots de passe forts et uniques, des clés d'accès ou l'authentification multifacteur là où l’authentification unique ne couvre pas les connexions.

Des politiques d'accès qui tiennent compte du contexte

Autorisez ou bloquez les connexions en fonction de la conformité de l’appareil au moment de la connexion.

Visibilité et surveillance des risques

Bénéficiez d'une vue d'ensemble de la santé des identifiants, de la conformité des appareils et de l'accès aux applications au sein de votre entreprise.

Pistes d'audit exhaustives

Suivez et enregistrez chaque évènement d'accès aux identifiants, aux appareils et aux applications pour garantir la conformité.

Chiffrement avancé

Suivez et enregistrez chaque évènement d'accès aux identifiants, aux appareils et aux applications pour garantir la conformité.

La capacité de suivre et de tracer (dans certaines limites) qui accède à quoi, où et comment est cruciale, surtout pour les rapports et les audits a posteriori.

Lee Jon Scramstad

Architecte de systèmes, Synex

180 000 entreprises et des millions de familles nous font confiance

Des ressources pour démarrer votre parcours

Plus qu'une simple mise en conformité

Les réglementations sont nécessaires, mais la sécurité va au-delà du simple respect des exigences de conformité.

Simplifiez la conformité réglementaire

Simplifiez la conformité en matière de risques de cybersécurité grâce aux contrôles d'accès, à la visibilité et à l'audit.

Une gestion des accès encore plus étendue

Pourquoi la confiance zéro nécessite d'aller au-delà de la gestion traditionnelle des identités, des accès et des appareils mobiles, et comment s'y prendre.

Guide des solutions : 1Password Extended Access Management

Comblez les lacunes critiques pour sécuriser les appareils et les applications qui échappent à la surveillance des outils actuels.

Demander une démo

Simplifiez la conformité et sécurisez l'accès : demandez une démonstration et découvrez comment 1Password permet à votre équipe de répondre aux exigences de conformité avec un accès fluide et fiable.

FAQ

Qu'est-ce que la conformité en matière de cybersécurité et pourquoi est-elle importante ?

La conformité en matière de cybersécurité consiste à respecter les exigences réglementaires et les cadres de cybersécurité conçus pour protéger les données sensibles et prévenir les violations. ISO 27001, SOC 2, NIST, HIPAA, RGPD, DORA : ces réglementations et cadres de cybersécurité peuvent aider les organisations à mettre en œuvre des contrôles pour protéger les données, appliquer des contrôles d'accès et prévenir les violations de données.