Simplifiez les revues d'accès

Utilisez les flux de travail automatisés de SaaS Manager pour examiner en permanence et en toute confiance l’accès des utilisateurs aux applications.

Conformité simplifiée

Vérifiez régulièrement qui a accès aux applications, facilement et en toute sécurité, afin de prouver la conformité aux normes telles que SOC 2, PCI, SOX et ISO27002/27017.

Contrôle centralisé

Gérez les revues d'accès en un seul endroit. Suivez les progrès et veillez à ce que les évaluateurs suivent des processus standardisés.

Clarté pour les auditeurs

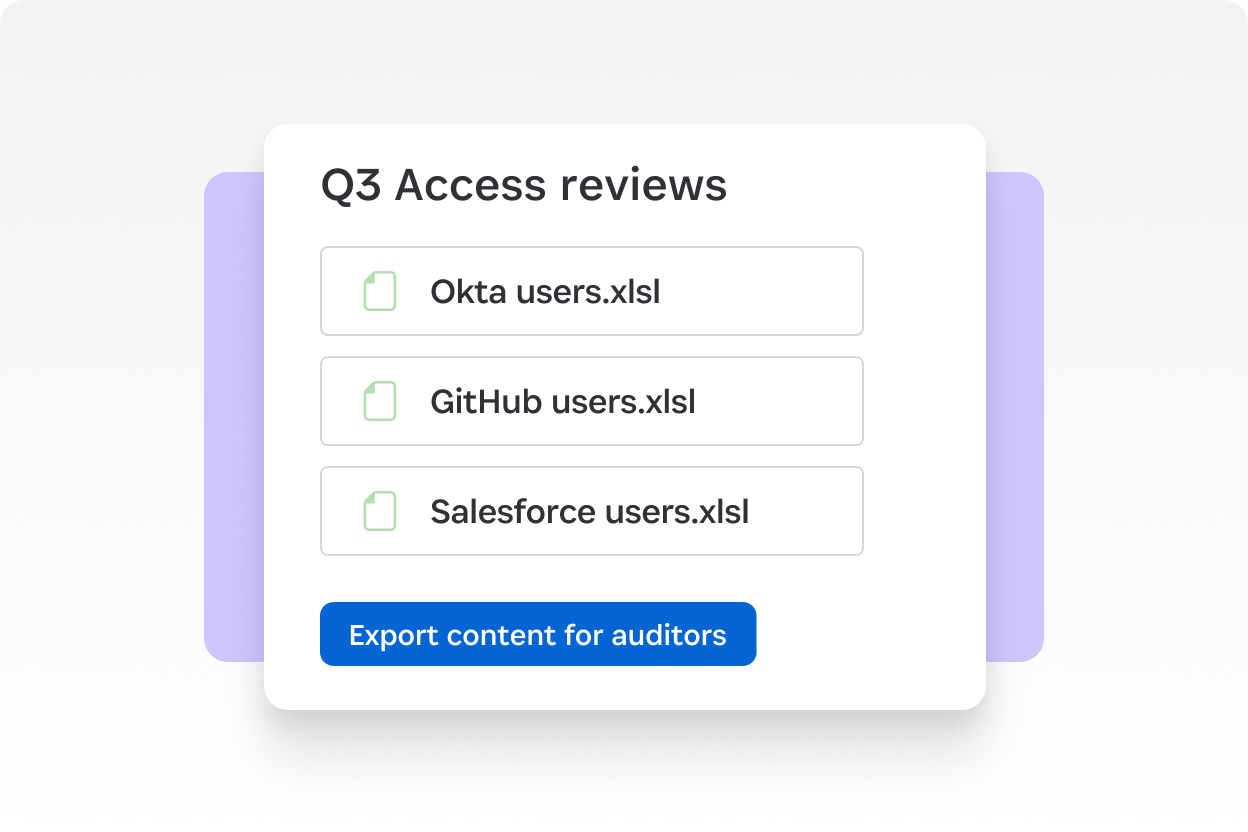

Fournissez une piste d’audit PDF détaillée et exportable de chaque décision d’accès pour les auditeurs.

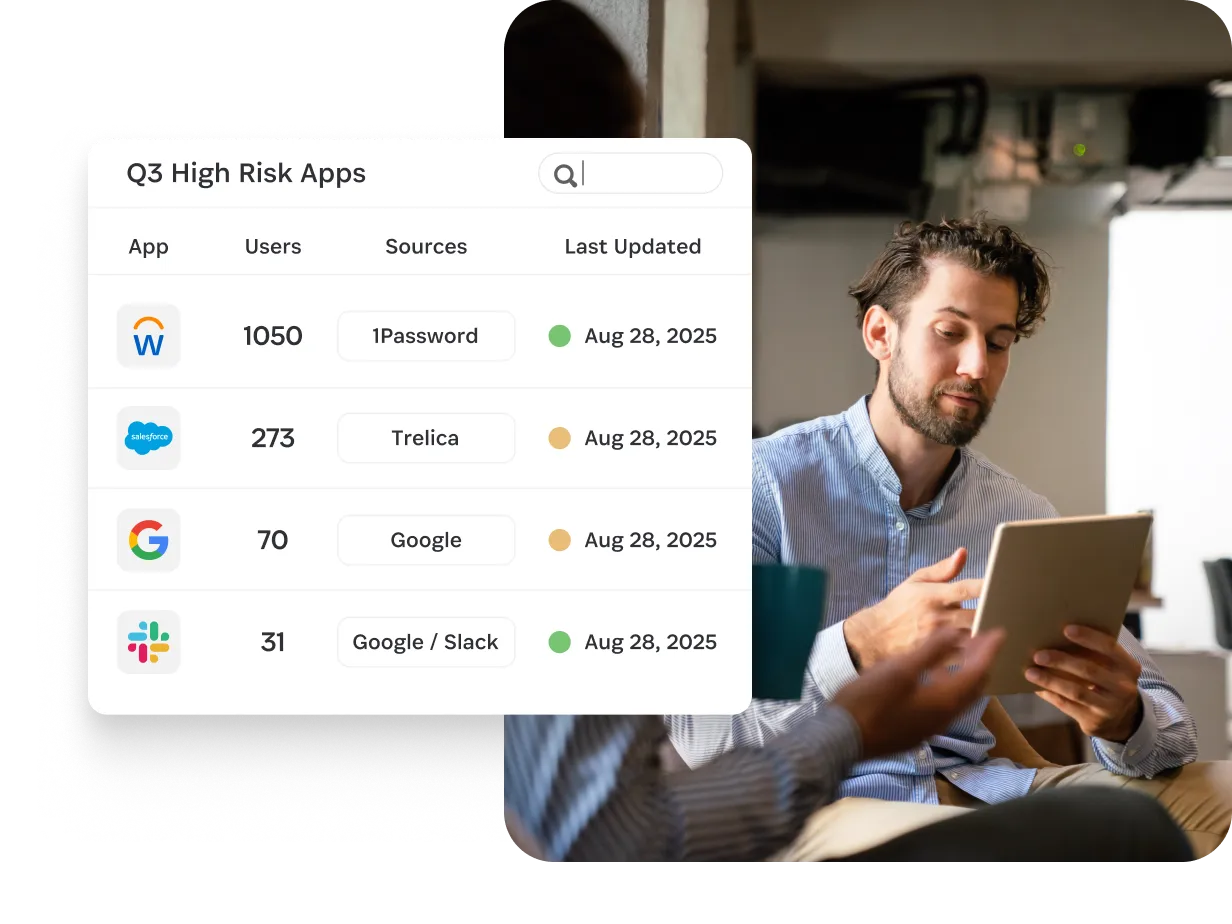

Couverture complète pour les applications

Examinez l'accès des utilisateurs pour chaque application, même si les applications ne sont pas derrière SSO ou ne prennent pas en charge SCIM.

Couverture complète pour les revues d'accès

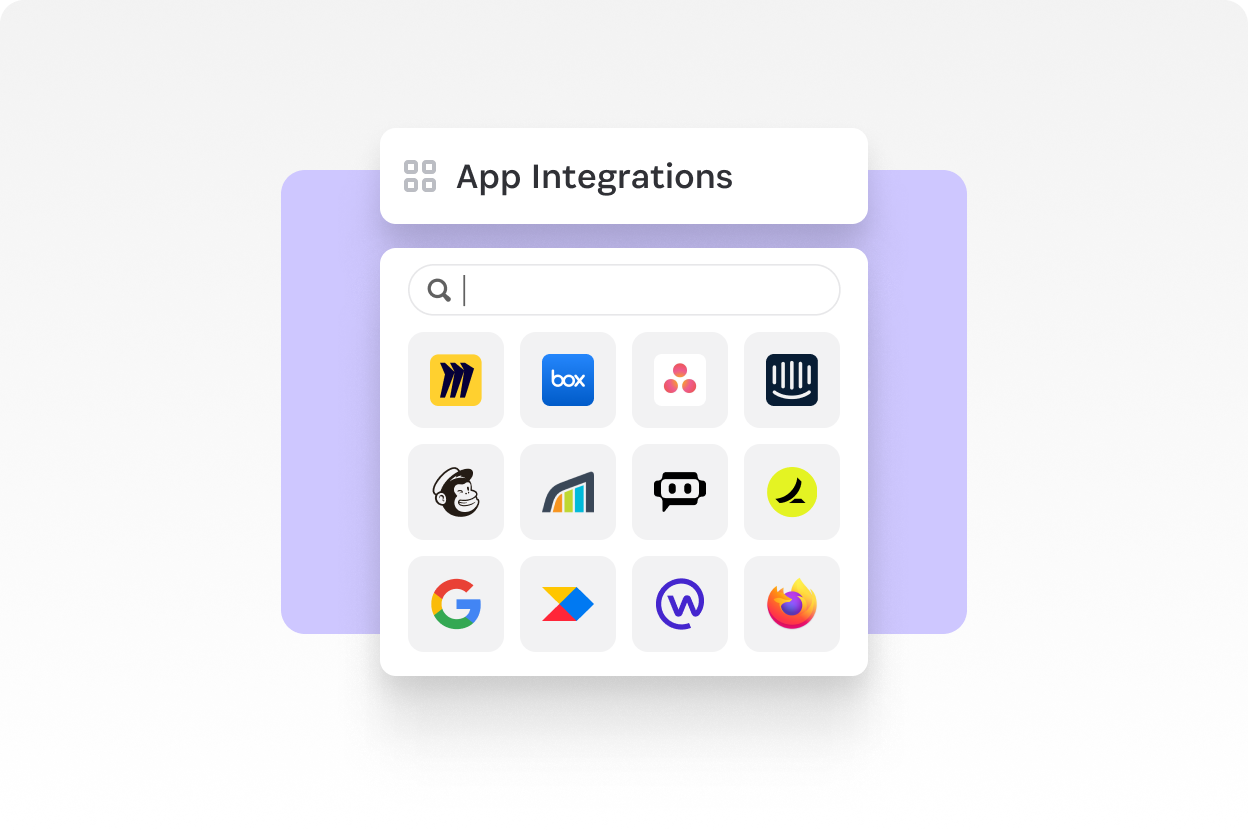

Intégrez toutes vos applications

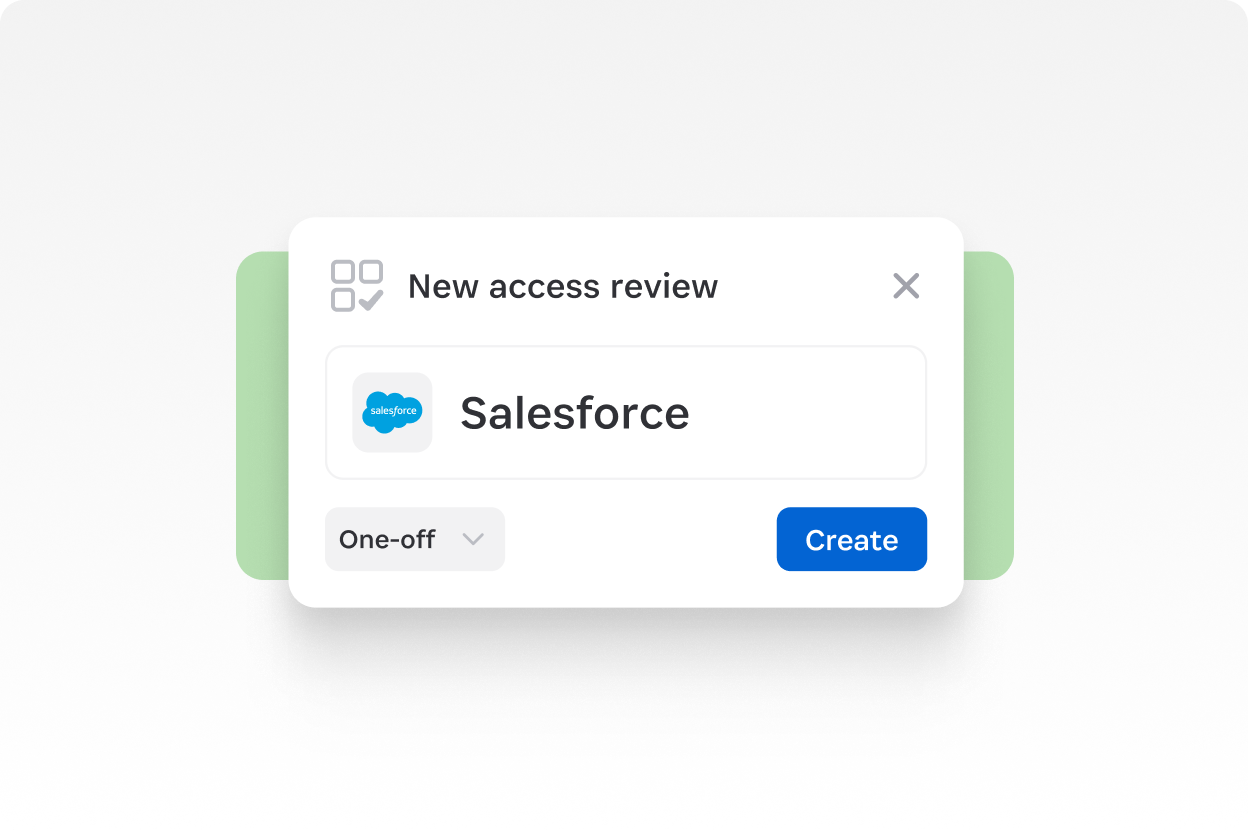

Configurez des évaluations ponctuelles ou récurrentes

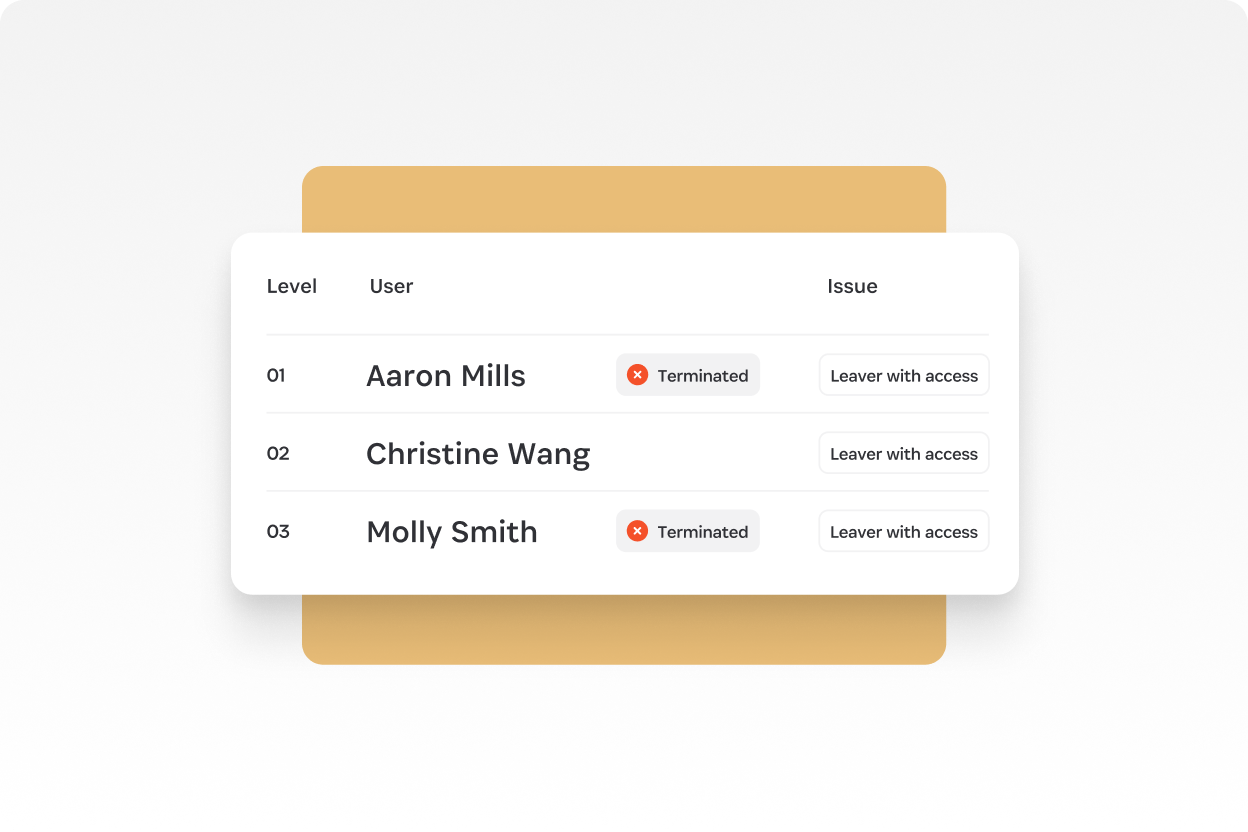

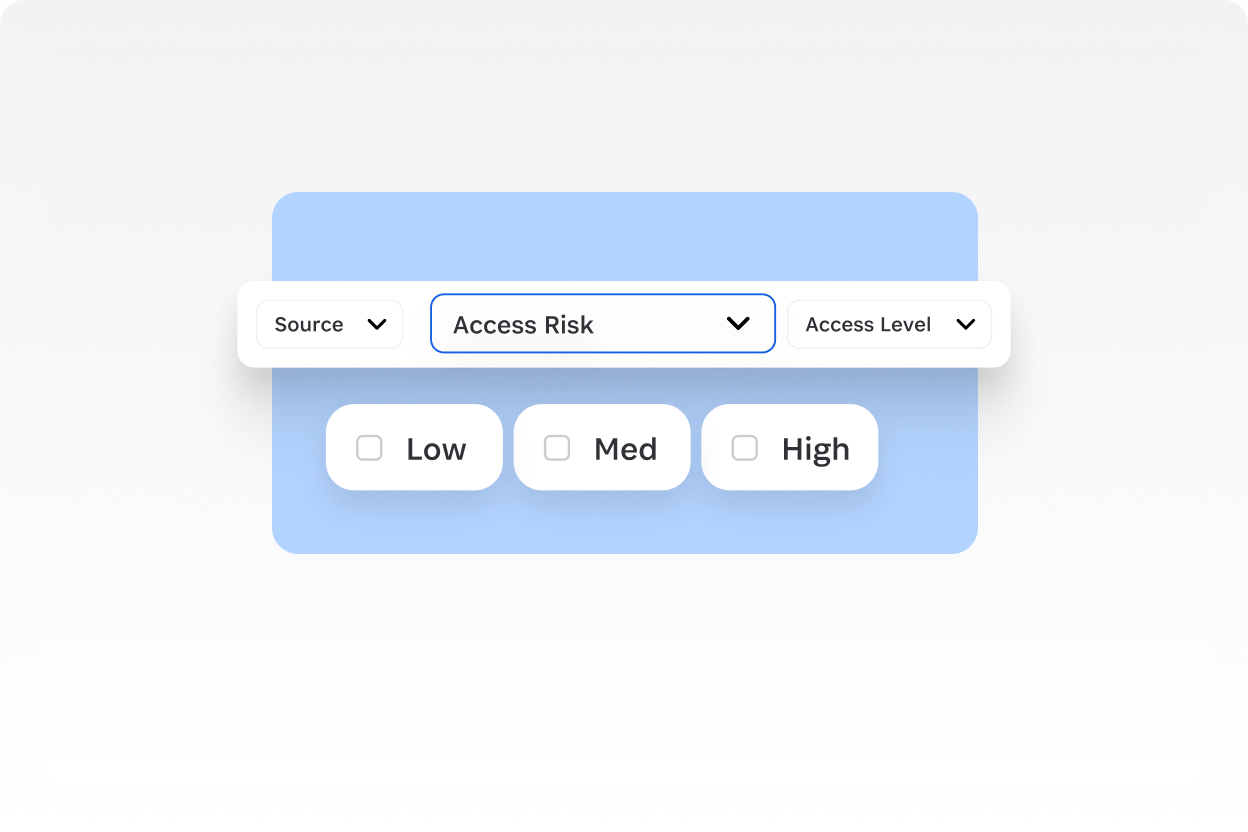

Mettre en évidence les détails critiques

Filtre pour l'édition en masse

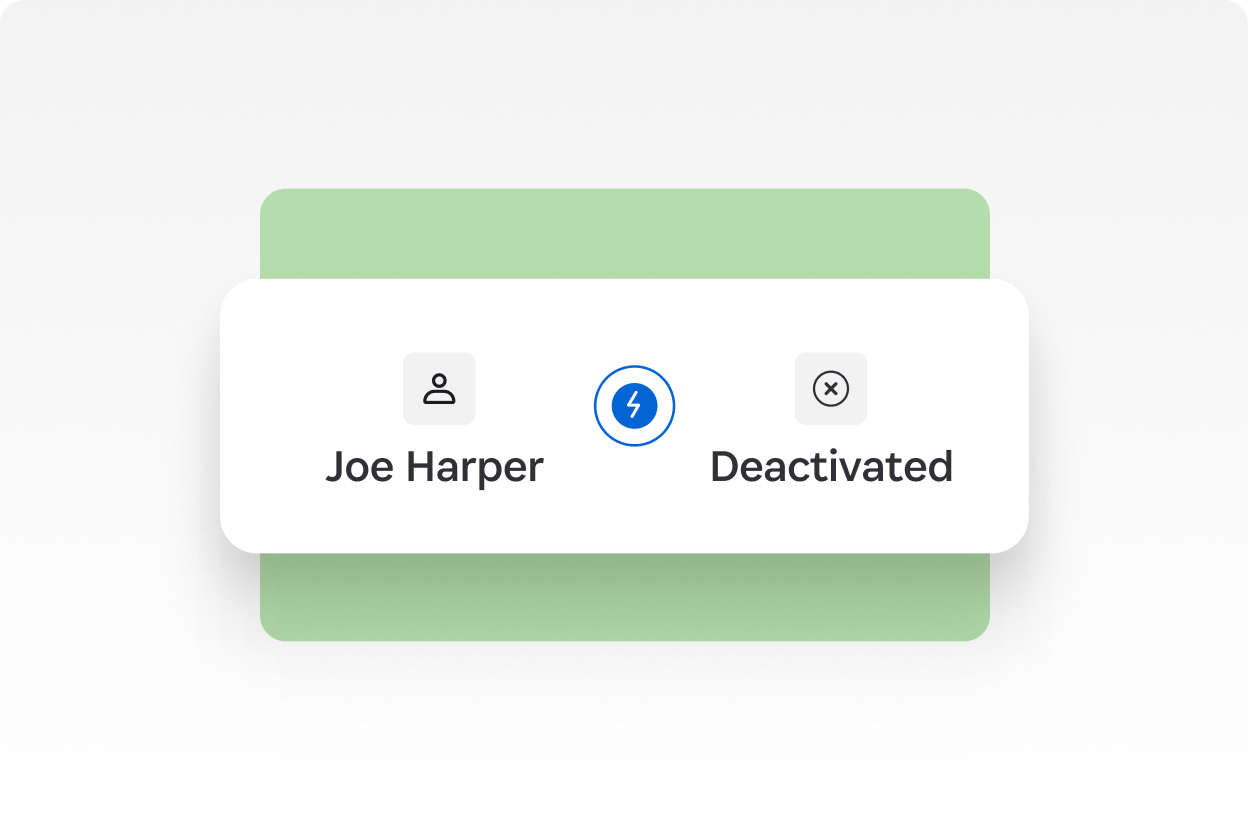

Révoquer l'accès utilisateur

Exporter le contexte complet pour les auditeurs

Plus de 350 intégrations d'applications

Unifiez et simplifiez les révisions d'accès grâce à une bibliothèque complète d'intégrations d'applications.

Foire aux questions

Comment les révisions d'accès et les flux de travail d'offboarding fonctionnent-ils ensemble ?

Les revues d'accès servent de contrôle critique pour garantir que les processus de gestion du cycle de vie fonctionnent comme prévu. Les revues d'accès détectent les utilisateurs qui ont encore accès à des applications alors qu'ils ne devraient pas. Par exemple, les revues d'accès peuvent identifier les sortants dont l'accès doit être révoqué. Grâce à ces informations, les clients peuvent mettre en place des flux de travail automatisés pour réduire le risque d'accès non autorisé à l'avenir.