Protege todos los inicios de sesión en cada aplicación desde cualquier dispositivo

Extended Access Management de 1Password garantiza que todas las identidades sean auténticas, el inicio de sesión de cada aplicación sea seguro y todos los dispositivos estén en buen estado. Simplifica el acceso seguro a las aplicaciones para los usuarios con inicios de sesión con un solo clic, mientras proporcionas a los equipos de TI y seguridad un control, visibilidad y aplicación de políticas centralizados, sin comprometer la usabilidad.

Cierra la brecha de confianza y acceso que dejan abiertas las herramientas tradicionales de IAM y MDM

A medida que las organizaciones tratan de encontrar el equilibrio entre productividad y seguridad, se enfrentan a una «Brecha entre acceso y confianza» y a riesgos de seguridad que plantean los dispositivos no gestionados, las aplicaciones y las herramientas impulsadas por IA que acceden a los datos de la empresa sin los controles de gobernanza adecuados. Las herramientas tradicionales de IAM, IGA y MDM no pueden proteger todas las aplicaciones, identidades y dispositivos utilizados en el entorno laboral debido a los entornos descentralizados y orientados al usuario de hoy en día.

Riesgos no gestionados, no controlados

Los empleados adoptan libremente herramientas de SaaS e IA no federadas, lo que lleva a un acceso descentralizado y brechas de seguridad. Sin supervisión, las organizaciones enfrentan un mayor riesgo de violaciones, incumplimientos e ineficiencias operativas.

Más allá del alcance de TI y la seguridad

Los dispositivos personales y no gestionados se conectan a los recursos corporativos cada día. Sin los controles adecuados, los riesgos de seguridad se disparan, lo que lleva a la exposición de datos y a fallos de cumplimiento.

Inicios de sesión débiles, acceso no protegido

Las cuentas no gestionadas, los agentes de IA y las formas débiles de autenticación os dejan vulnerables a ataques basados en credenciales, acceso no autorizado y visibilidad y control fragmentados.

Acceso seguro para el lugar de trabajo moderno

Protege tus accesos

Administrador de contraseñas empresariales

Protege tus dispositivos

1Password Device Trust

Protege tus aplicaciones

SaaS Manager

Haz un recorrido por los productos

Descubre el enfoque fundamentalmente diferente de 1Password para proteger todos los inicios de sesión y todas las aplicaciones desde todos los dispositivos.

Se ha ocultado esta demostración interactiva porque necesita cookies que aún no has aceptado. Haz clic en el botón de abajo para actualizar tus preferencias de cookies y activar la demostración interactiva.

Protege el acceso humano y de agentes de IA sin ralentizar a los empleados.

1Password Extended Access Management aumenta la productividad sin comprometer la seguridad. Elimina los riesgos mientras ofreces a los empleados y a los agentes de IA la flexibilidad y libertad que necesitan para hacer su trabajo.

Prescinde de las contraseñas: gestiona el riesgo de tus credenciales.

Aplica la autenticación más fuerte posible para cada aplicación, como credenciales únicas, MFA y claves de acceso, y acelera tu transición hacia una vida sin contraseñas.

Habilita la autenticación segura para los agentes de IA

Otorga a los agentes de IA acceso seguro a credenciales sensibles y contexto privado, eliminando secretos codificados y acceso persistente.

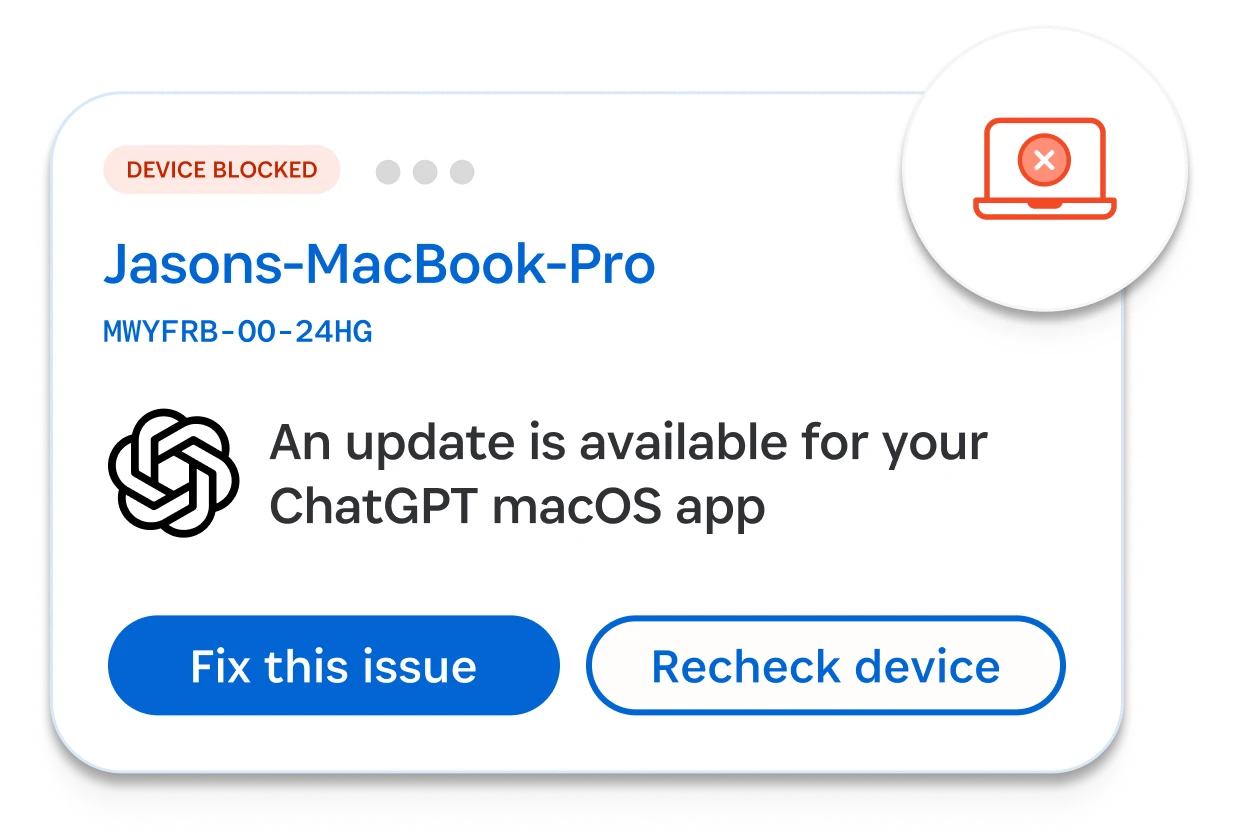

Bloquea dispositivos desconocidos y no saludables

Asegúrate de que solo los dispositivos fiables y conformes accedan a los recursos corporativos y permite a los empleados solucionar por sí mismos los problemas del dispositivo.

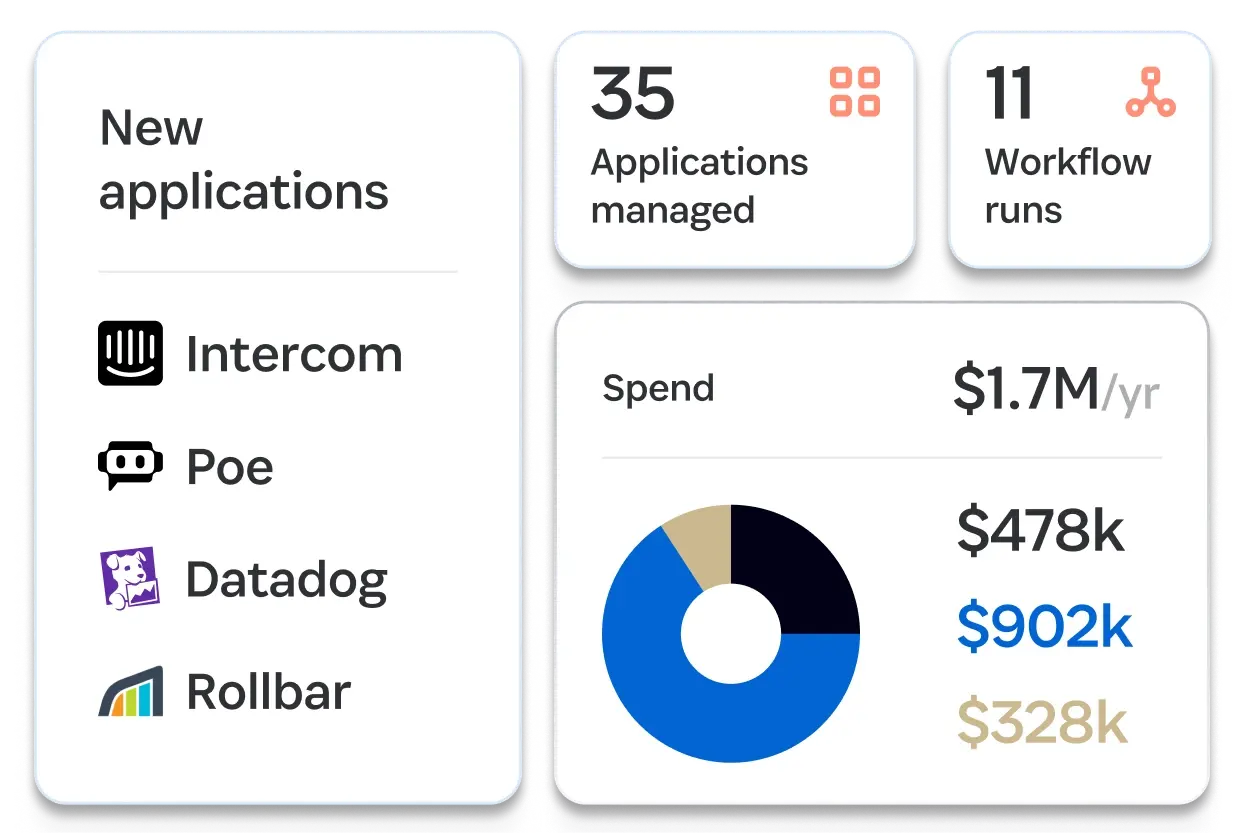

Gain visibility into shadow IT and all SaaS apps

Discover and manage SaaS, including shadow IT and shadow AI. Ensure each app meets compliance requirements.

Gestiona el acceso a SaaS

Automatiza las aprobaciones de aplicaciones, gestiona los eventos del ciclo de vida del usuario como la incorporación y la baja, y gobierna quién puede acceder a qué aplicaciones.

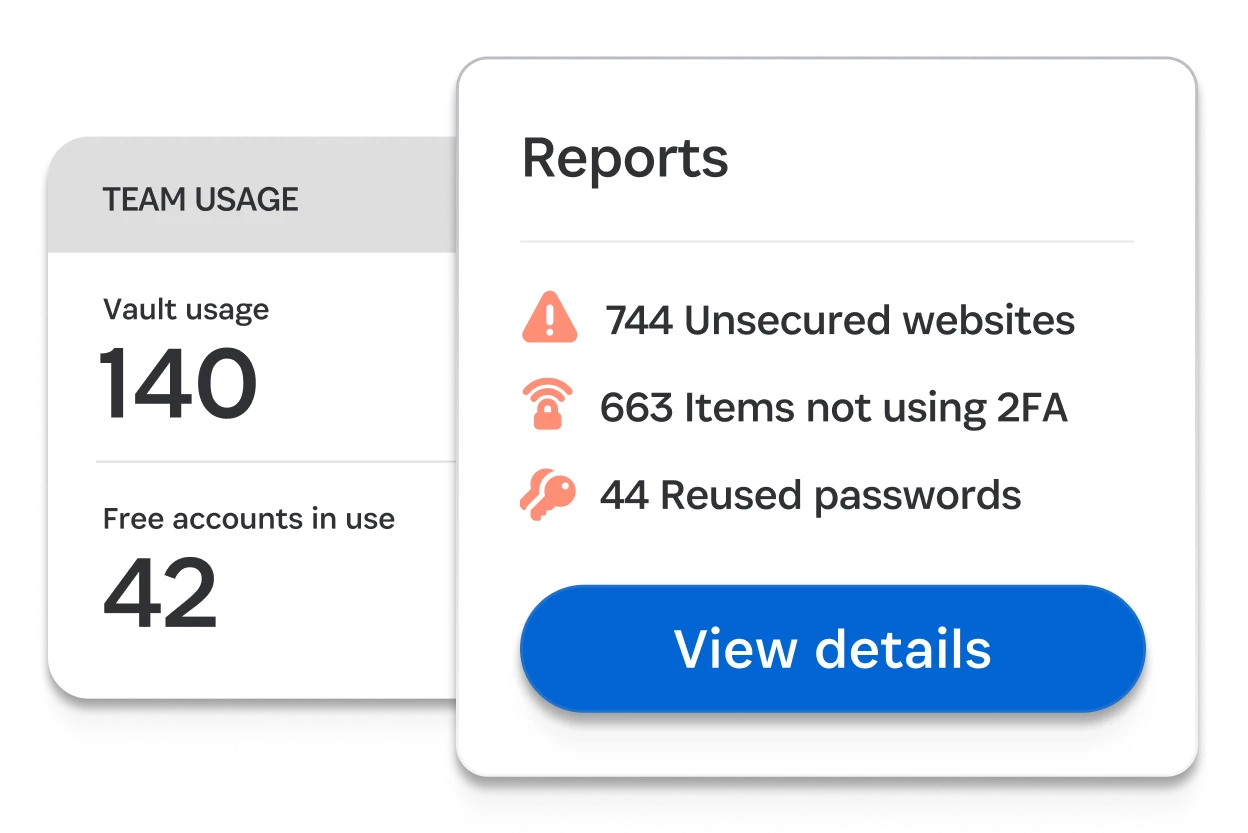

Mantén los estándares de cumplimiento y seguro cibernético

Evalúa y mitiga los riesgos de dispositivos, aplicaciones y credenciales, proporciona informes detallados y auditabilidad, y educa a los usuarios finales sobre las mejores prácticas de seguridad.

En él confían 180 000 empresas y millones de familias

Primeros pasos con 1Password Extended Access Management

Comprueba cómo 1Password Extended Access Management puede ayudar a optimizar la seguridad de cada dispositivo, aplicación e inicio de sesión. Solicita una demostración para empezar.

Preguntas frecuentes sobre Extended Access Management de 1Password

¿Qué es 1Password Extended Access Management?

1Password Extended Access Management protege cada inicio de sesión en cada aplicación desde cualquier dispositivo, incluso los inicios de sesión no federados, los dispositivos no gestionados y las aplicaciones que son difíciles de proteger con las herramientas heredadas de gestión de identidad y acceso (IAM), inicio de sesión único (SSO) y gestión de dispositivos móviles (MDM).