Die Sicherung von SaaS beginnt mit der Entdeckung

Mangelnde Sichtbarkeit bei Schatten-IT und SaaS-Anwendungen schafft Risiken. Mit 1Password kannst du die Anwendungen entdecken und verwalten, die in deinem Unternehmen genutzt werden, egal ob sie verwaltet oder nicht-verwaltet sind.

Nicht verwaltete SaaS- und KI-Risiken

Mangelnde Sichtbarkeit und Verwaltung von Schatten-IT und verwalteten Anwendungen setzen Unternehmen Sicherheitsverletzungen, Compliance-Verstößen und Datenrisiken aus.

SaaS-Apps sind eine der Hauptursachen für Sicherheitsverletzungen – und Ihre Sicherung ist eine Herausforderung

43 % der Sicherheitsverletzungen betreffen Schatten-IT.

Quelle: IBM-Bericht zu den Kosten einer Datenschutzverletzung

Die Gefahr, die von Schatten-IT ausgeht: Du verlierst die Kontrolle über deine Daten.

Bis 2027 sind Unternehmen, die die Lebenszyklen von SaaS nicht zentral verwalten, aufgrund der unvollständigen Transparenz bei der Nutzung und Konfiguration von SaaS fünfmal anfälliger für Cybervorfälle oder Datenverluste. Quelle: Gartner, Magic Quadrant™ for SaaS Management Platforms, Juli 2024*

Erhalte vollständige Transparenz und Kontrolle über SaaS-Anwendungen

Entdecke deine SaaS-Apps

Sichere deine SaaS-Anwendungen

Verwalte deine SaaS-Anwendungen

Jede App sichern: Gewinne die Kontrolle über SaaS und Schatten-IT.

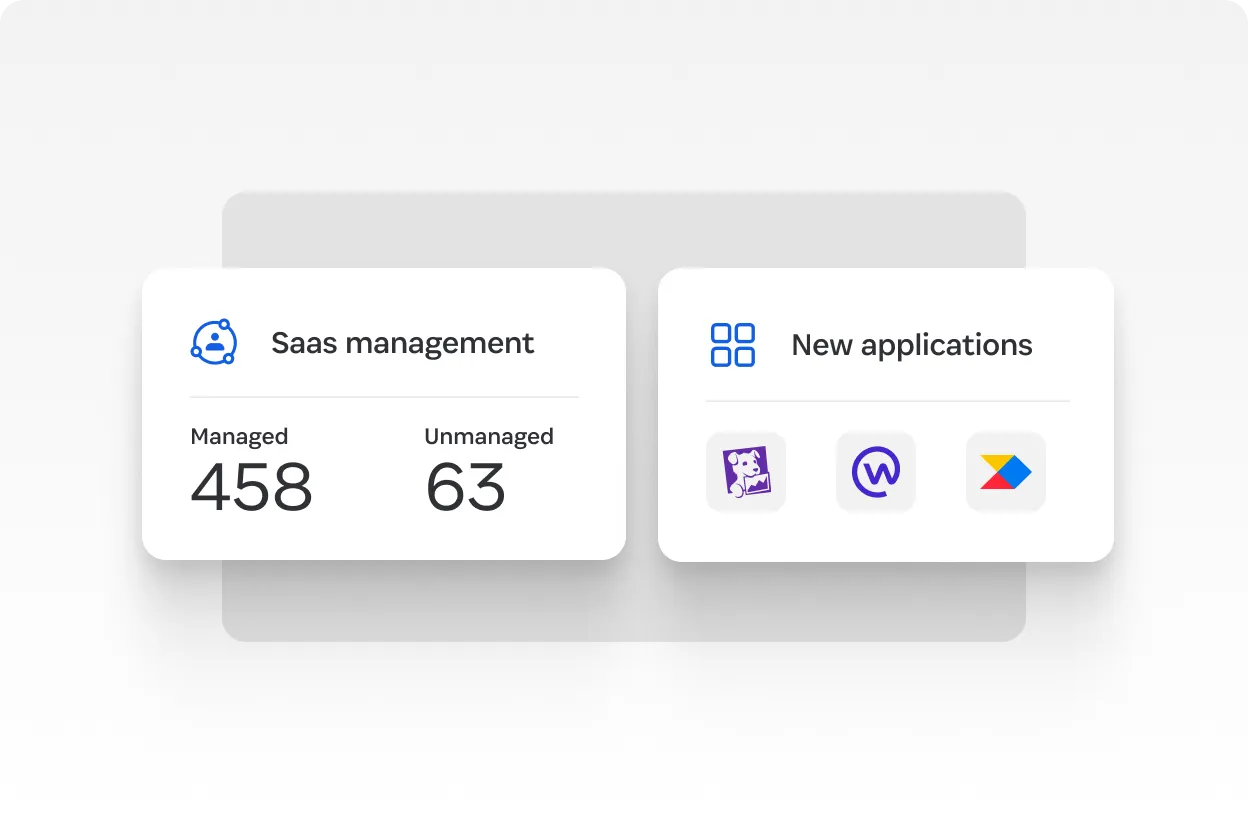

Entdecke, überwache und steuere alle SaaS-Anwendungen – sowohl verwaltete als auch unverwaltete –, um Sicherheitsrisiken zu reduzieren, IT-Ausgaben zu optimieren und die Einhaltung von Vorschriften ohne Produktivitätseinbuße sicherzustellen.

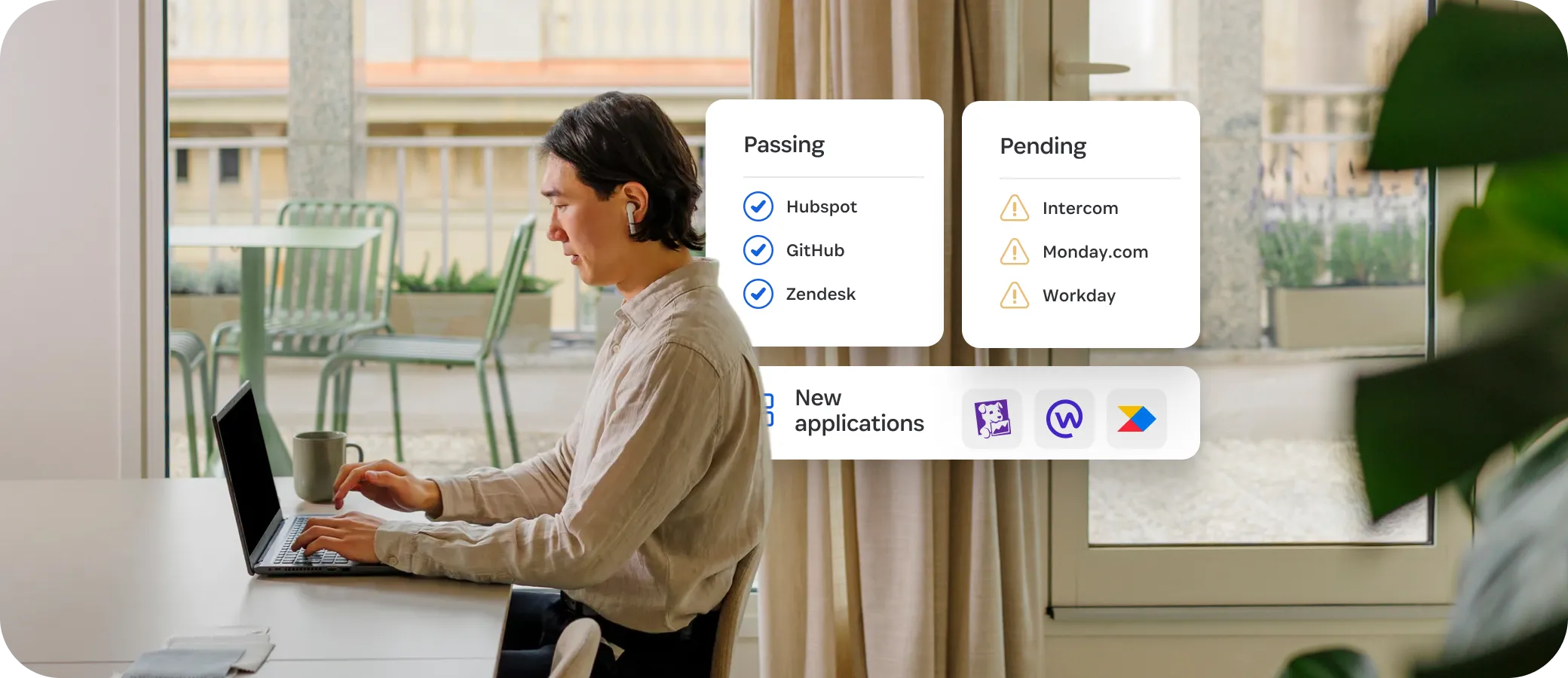

Verschaffe dir einen vollständigen Überblick über SaaS-Anwendungen

Entdecke jede genutzte SaaS-Anwendung – einschließlich der Schatten-IT – und erhalte in Echtzeit Einblick in die App-Nutzung, Sicherheitsrisiken und Compliance-Lücken. Mit einer zentralisierten Ansicht können Sicherheitsteams proaktiv Schwachstellen erkennen und Richtlinien durchsetzen, bevor Bedrohungen entstehen. Dadurch kannst du diese Anwendungen in den IT- und Sicherheitsbereich integrieren, unabhängig davon, ob es sich um Schatten-IT handelt oder ob sie während einer Fusion übernommen wurden.

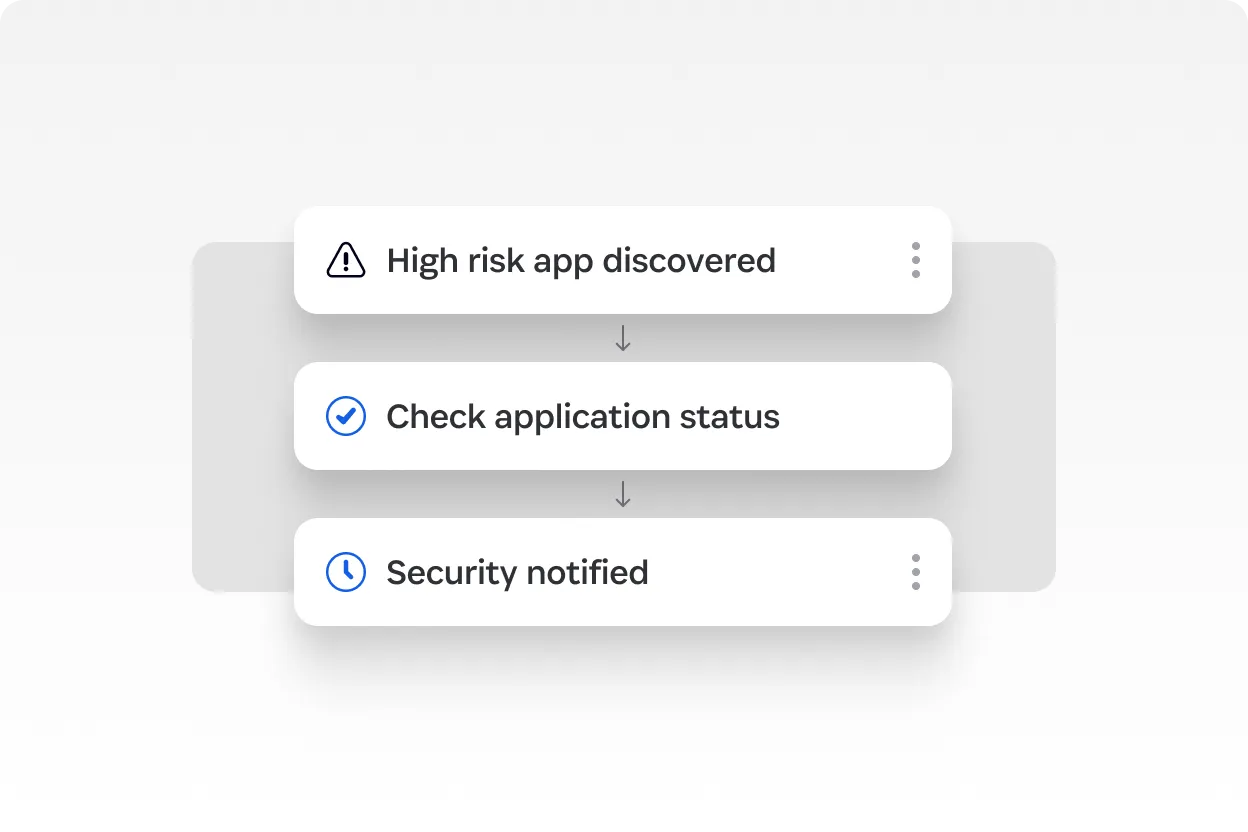

Behalte die Kontrolle über Schatten-IT und bleib ihr immer einen Schritt voraus

Überwache und steuere kontinuierlich die Schatten-IT mit automatisierten Workflows, die unautorisierte Anwendungen erkennen und entschärfen. Setze Sicherheitsrichtlinien in großem Umfang durch, um die Offenlegung von Daten zu verhindern, Angriffsflächen zu reduzieren und Compliance zu gewährleisten.

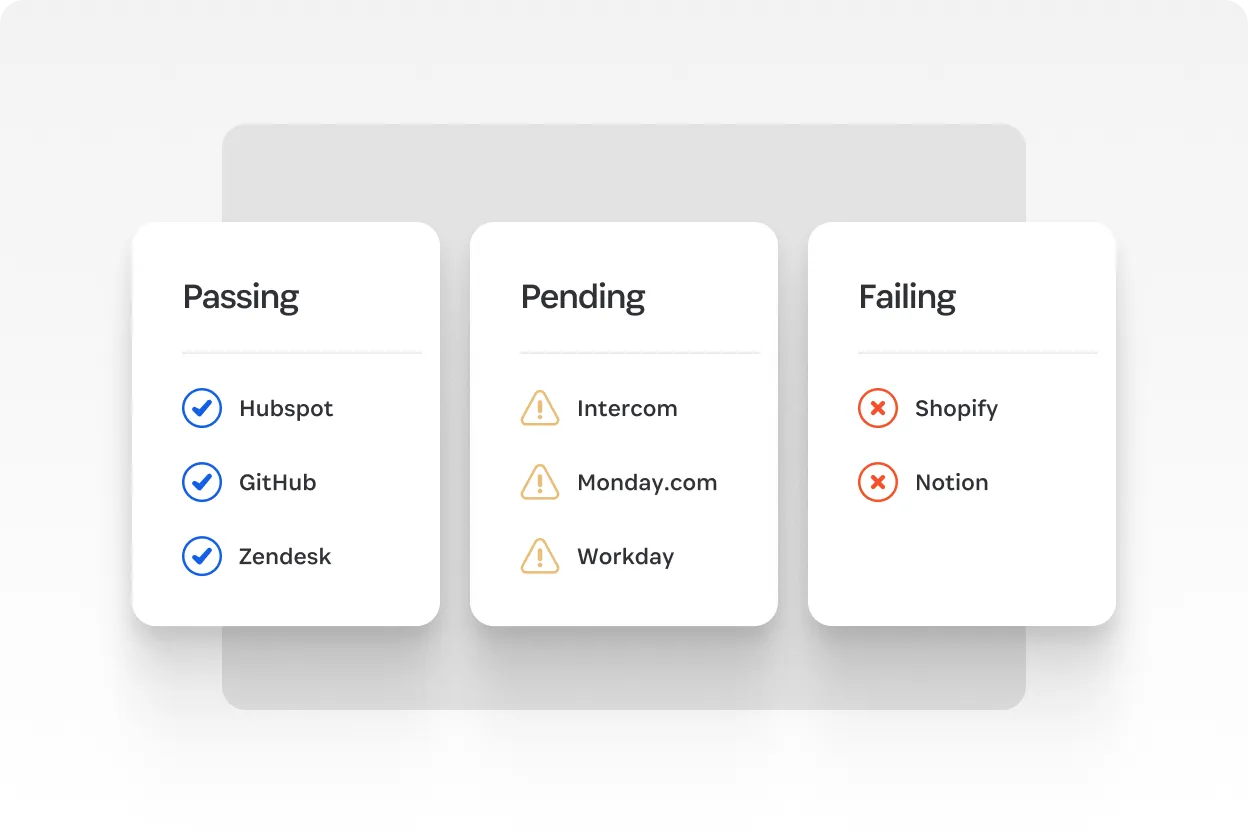

So werden SaaS-Apps sicherheitskonform

Du kannst dafür sorgen, dass sowohl verwaltete als auch nicht verwaltete SaaS-Anwendungen Sicherheits- und Regulierungsstandards wie SOC2, ISO 27001 und DSGVO erfüllen. Mit automatisierter Konformitätsverfolgung können Sicherheitsteams nicht konforme Tools identifizieren und sofort Maßnahmen zur Risikobehebung ergreifen.

Blockiere riskante Anwendungen wie zum Beispiel GenAI.

Verhindere proaktiv, dass Mitarbeiter auf risikoreiche SaaS-Anwendungen zugreifen, die vertrauliche Daten offenlegen oder zu Compliance-Verstößen führen könnten. Mit präzisen Zugriffskontrollen können Sicherheitsteams Unternehmensdaten schützen und gleichzeitig eine nahtlose Produktivität gewährleisten.

Verwaltung nicht nur für Apps. Sicherer Zugang.

Mit 1Password können alle Anmeldedaten, Geräte und Anwendungen gesichert werden – auch die, die nicht von der IT- und Sicherheitsabteilung verwaltet werden.

Absicherung jeder Anmeldung

Sichere jede Anmeldung, indem du die stärkste Authentifizierungsmethode für die jeweilige Anwendung erzwingst und einsetzt.

Auf jede Anwendung

Sichere jede Anmeldung, indem du die stärkste Authentifizierungsmethode für die jeweilige Anwendung erzwingst und einsetzt.

Von jedem Gerät aus

Verwalte den Zugriff und automatisiere Offboarding-Workflows für jede Anwendung, auch für nicht verwaltete Apps und Schatten-IT.

„SaaS Manager hat sich mehr als bezahlt gemacht, denn jetzt können wir die Lizenzen für nur drei Apps optimieren – und das obendrein zu den Effizienzgewinnen und Sicherheitsvorteilen.“

Bill Penberthy

Leiter der IT-Abteilung, Moonpig

180.000 Unternehmen und Millionen von Familien vertrauen darauf

Überblick über die Lösungen für die Entdeckung von SaaS und Schatten-IT

Erfahre, wie die Entdeckung von SaaS und Schatten-IT deine Sicherheit verbessern kann.

SaaS-Zugriffssteuerung

Die Anwendungserkennung ist erst der Anfang. Erfahre, wie 1Password den SaaS-Zugriff regeln kann.

Erweiterung des Zugriffsmanagements

Warum Zero Trust über herkömmliches IAM und MDM hinausgehen muss – und wie das gelingt.

Lösungsleitfaden: 1Password Extended Access Management

Schließe kritische Lücken, um die Geräte und Anwendungen zu sichern, die Tools von heute nicht sehen können.

Welche SaaS-Anwendungen laufen bei dir? Fordere deine Demoversion an!

Beginne mit der Sicherung deiner SaaS-Apps. In einer Demo erfährst, du wie 1Password dir hilft, deine SaaS- und Schatten-IT-Anwendungen zu entdecken und zu sichern.

Häufig gestellte Fragen

Wie hilft mir 1Password dabei, meine SaaS- und Schatten-IT-Anwendungen zu erkennen und abzusichern?

Mit 1Password erhältst du Einblick in alle Anwendungen und Geräte in deinem Unternehmen – einschließlich Schatten-IT. Mit 1Password lässt sich das mit diesen Anwendungen verbundene Risiko mindern, Unternehmensdaten sichern und die Einhaltung von Vorschriften sicherstellen.

Was ist 1Password SaaS Manager?

Wie unterstützt SaaS Manager das Extended Access Management?

Wie funktioniert SaaS Manager?

Wie verbessert SaaS-Entdeckung die Cybersicherheit?

Kann SaaS Manager bei den Compliance-Anforderungen helfen?

Wie integriert sich SaaS Manager in bestehende Sicherheitstools?

Welche Arten von Anwendungen können entdeckt und gesichert werden?

Hilft SaaS Manager bei der Blockierung riskanter Anwendungen ?

Wie unterstützt SaaS Manager IT- und Sicherheitsteams bei der Verwaltung von SaaS im großen Maßstab?

Wie kann ich mit der Erkennung von SaaS und Schatten-IT beginnen?

* GARTNER and MAGIC QUADRANT are registered trademarks and service marks of Gartner, Inc. and/or its affiliates in the U.S. and internationally and is used herein with permission. All rights reserved.